Kryptografie im Quantenzeitalter

Lesen Sie diesen Artikel auch im E-Paper der Technischen Rundschau: Technische Rundschau 10/2025

Verfahren wie RSA oder ECDH bilden heute das Rückgrat der digitalen Sicherheit. Doch sobald ein ausreichend leistungsstarker Quantencomputer verfügbar ist, lassen sich diese Verfahren brechen. Um rechtzeitig Alternativen zu etablieren, hat das National Institute of Standards and Technology (NIST) einen internationalen Wettbewerb gestartet. Ziel: quantensichere Algorithmen, sogenannte Post-Quantum Cryptography (PQC).

Ein Gewinner in der Kategorie der Schlüsselaustauschmechanismen ist CRYSTALS-Kyber, nun standardisiert unter dem Namen ML-KEM (Module-Lattice Key-Encapsulation Mechanism). Mit dem Vorschreiten des Standardisierungsverfahrens rückt der Fokus nun vermehrt auch auf robuste und sichere Implementationen der neuen Algorithmen.

Kyber baut seine Sicherheit auf sogenannten Gitterproblemen auf, genauer gesagt auf einer Variante des Learning-with-Errors (LWE)-Problems. Darin versieht man einen Punkt auf einem Gitter mit einem kleinen Fehler und stellt anschliessend die Frage, welcher Gitterpunkt diesem verrauschten Punkt am nächsten liegt. Was in zwei Dimensionen noch gut lösbar und vorstellbar wirkt, wird in höheren Dimensionen zu einem anspruchsvollen mathematischen Problem.

Wenn Hardware Geheimnisse verrät

Seitenkanalangriffe umgehen die Mathematik des zugrundeliegenden Problems und greifen stattdessen deren physikalische Umsetzung an. Sie messen etwa Laufzeiten (Timing Attacks) oder Stromverbrauch (Power Analysis). Aus diesen «Nebeninformationen» lassen sich geheime Schlüssel rekonstruieren, ganz ohne das eigentliche mathematische Problem zu lösen.

Moderne CPUs sind durch Caches und Branch Prediction und ähnliche Konstrukte anfällig für Timing-Angriffe und erfordern besondere Sorgfalt bei der Entwicklung sicherer Software-Implementationen. FPGAs (Field-Programmable Gate Arrays) bieten hier gewisse Vorteile: Mit geeignetem Design lassen sich Operationen einfacher in konstanter Zeit ausführen. Gegen Stromanalyse-Angriffe jedoch bleiben beide Implementationsarten häufig verwundbar. Der Stromverbrauch hängt von den verarbeiteten Daten und den dadurch schaltenden Transistoren ab.

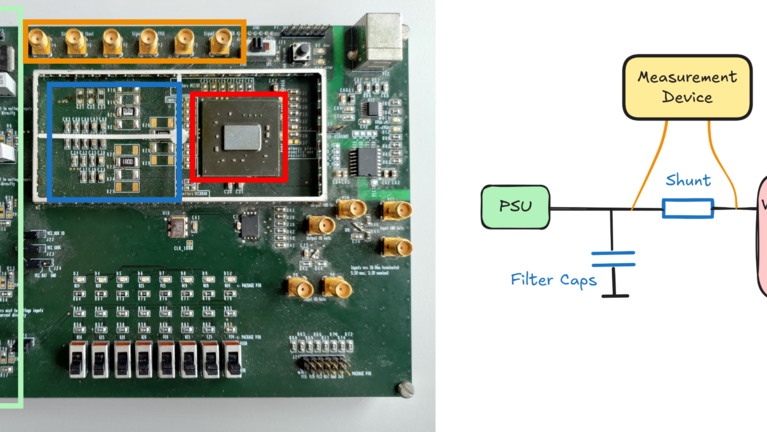

Unter der Leitung von Prof. Christoph Wildfeuer am Institut für Sensorik und Elektronik der FHNW analysierte der Masterstudent Robin Müller im Rahmen eines Projekts die Seitenkanal-Sicherheit einer eigenen FPGA-Implementation von Kyber. Dabei identifizierten sie unter anderem die sogenannte Dekompressionsfunktion als ein vielversprechendes Ziel für Stromanalyse-Angriffe. In dieser Funktion wird ein kryptographischer Schlüssel bitweise in die mathematische Struktur des gitterbasierten Problems konvertiert. Die bitweise Verarbeitung ermöglicht dabei ein vereinfachtes Ziel für Angreifer, da nur einfache 0 oder 1 Zustände auf einmal identifiziert werden müssen.

Die Angriffe zeigten, dass über diese Funktion tatsächlich relevante Anteile des kryptographischen Schlüssels geleakt werden können. Eine einzelne Messung (Single-Shot) ist jedoch in den durchgeführten Versuchen nur marginal besser als reines Raten. Der entscheidende Punkt ist: Durch das Mitteln über viele Messungen konnte die Genauigkeit der Attacke jedoch drastisch bis nahezu beliebig erhöht werden. Wobei das Limit vor allem aus der praktisch machbaren Anzahl Wiederholungen bestand.

Gegenmassnahmen: Kyber in Hardware härten

Um die Sicherheit zu erhöhen, entwickelten die Forschenden verschiedene Gegenmassnahmen. Besonders vielversprechend: der Einsatz von algorithmischem Rauschen.

Das Prinzip: Zusätzliches «Rauschen» überlagert das Stromsignal und verschleiert so die eigentliche Berechnung. Damit es wirksam bleibt, muss es mehrere Kriterien erfüllen: deterministisch und wiederholbar sein, sich mit den verarbeiteten Daten verändern, ohne dabei invertierbar zu sein und stark genug, um das Originalsignal zuverlässig zu verdecken.

Implementiert wurde dies über den Keccak-Hash-Core des FPGAs. Dieser Core, der ohnehin für andere Kyber-Operationen benötigt wird, ist gross genug, um ein starkes Rauschsignal zu erzeugen. Als Eingabe dienten der öffentliche Chiffretext und ein geheimer vom Schlüsselpaar abhängiger Seed. Die Ergebnisse: Das Rauschen deckelte die Erfolgsrate der Angriffe, auch bei vielen Messwiederholungen.

Fazit und Ausblick

Die Arbeit zeigte sowohl die erfolgreiche Machbarkeit einer Power-Analyse-Attacke auf den Kyber-Algorithmus in einem FPGA-Setting, sowie auch eine Reihe vielversprechender Gegenmassnahmen, die dies verhindern oder erschweren sollen. Damit leistet das Team der FHNW einen aufschlussreichen Beitrag zur Migration hin zu neuen sicheren kryptografischen Verfahren und damit der Informationssicherheit von morgen.

Beitrag von: Robin Müller, Wissenschaftlicher Assistent, Institut für Sensorik und Elektronik, FHNW

Bildquelle: FHNW, Brugg Windisch